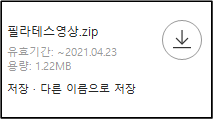

친구가 보내준 파일 하나

'필라테스영상.zip'

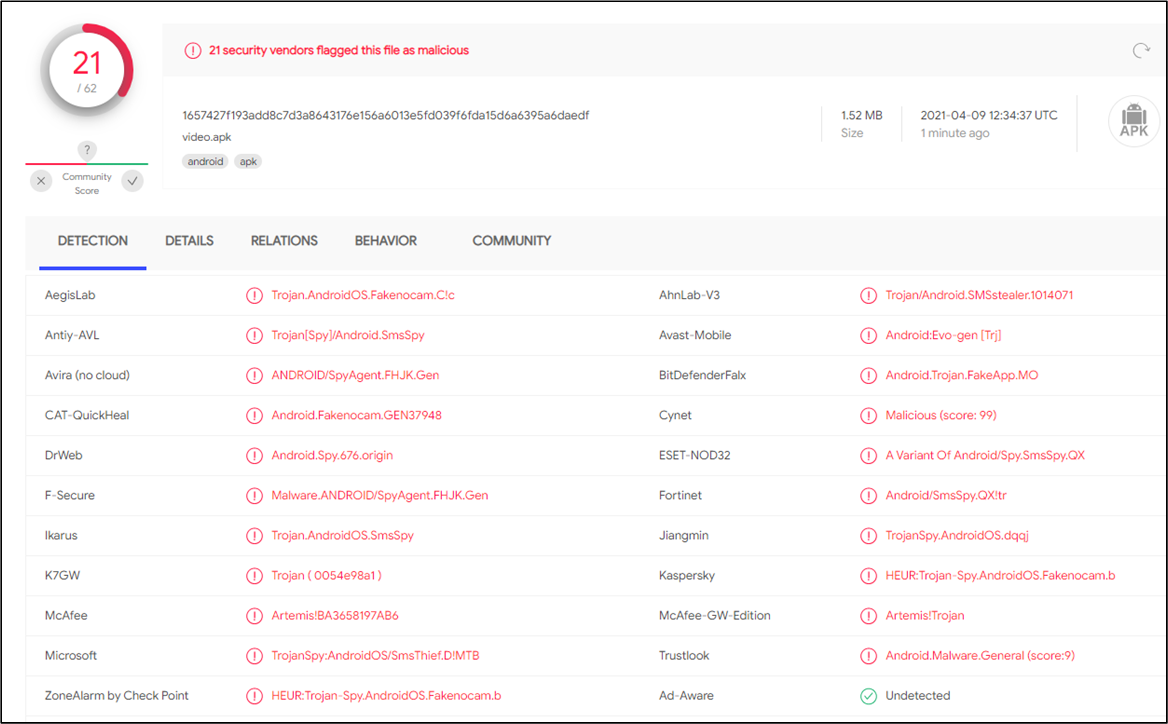

(hash : 1657427f193add8c7d3a8643176e156a6013e5fd039f6fda15d6a6395a6daedf)

'모르는 사람이 보냈는데 열어봐도 될까?'

1.22MB 짜리 용량의 작은 파일인데

남자들의 호기심을 자극하는 제목으로

모르는 여자에게 받았다는 의심스러운 파일!

이런파일 받으시면 절대 다운받지 마세요!

그래도 난 꼭 어떤건지 보겠다고

다운받고 압축풀었는데 APK 확장자라면

절~~대 실행시키지 마세요!

무조건 악성코드입니다!!

APK는 안드로이드 앱 확장자인데

영상 파일이라고 준게 앱 설치파일이라니

이상하지 않으세요?

zip파일을 푸니 video.apk 파일이 나왔습니다.

분석하기는 귀찮으니 그냥 악성코드 검색해주는

virustotal에서 돌려보았더니 당연히 이렇게 나오네요

Trojan.AndroidOS.Fakenocam.C!c

Trojan[Spy]/Android.SmsSpy

Malware.ANDROID/SpyAgent.FHJK.Gen

62개의 백신 엔진 중 21개에서 악성코드로

탐지되었다고 결과를 던져주네요

탐지명에 나온 SPY앱이란

사용자도 모르게 스마트폰의

통화내용, 문자, 위치, 통화내용, 데이터 등

모든 곳에 접근하여 유출 및 악용하는

앱입니다. 무섭죠??

혹시 궁금하실까봐

Permissions 내용만 적어놓습니다.

android.permission.GET_TASKS

android.permission.INTERNET

android.permission.ACCESS_NETWORK_STATE

android.permission.READ_PHONE_STATE

android.permission.READ_SMS

android.permission.RECEIVE_SMS

android.permission.READ_CONTACTS

android.permission.FOREGROUND_SERVICE

android.permission.READ_EXTERNAL_STORAGE

android.permission.ACCESS_COARSE_LOCATION

android.permission.CALL_PHONE

android.permission.READ_CALL_LOG

android.permission.WRITE_CALL_LOG

android.permission.PROCESS_OUTGOING_CALLS

'IT > Security' 카테고리의 다른 글

| 다크웹에 '플레이윙즈' 410만명 개인정보유출? (0) | 2020.06.29 |

|---|---|

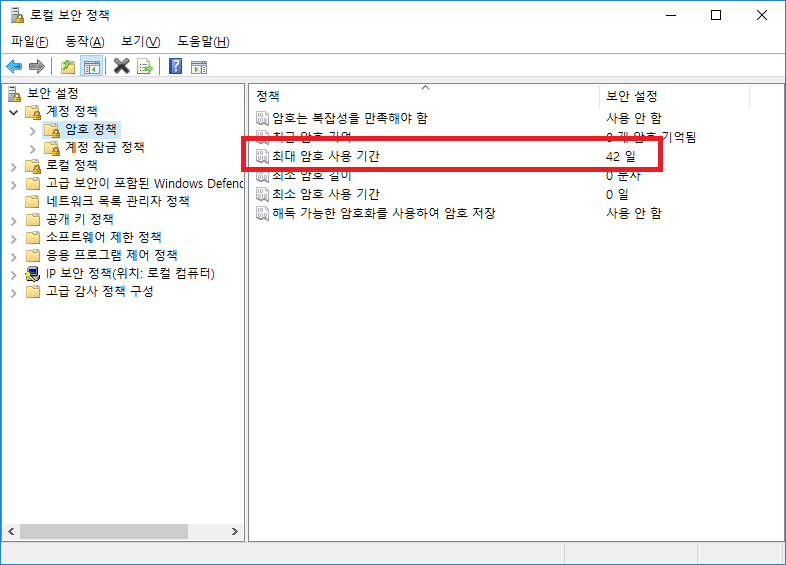

| 윈도우 패스워드. 이제 주기적으로 안바꿔도 된다? (0) | 2019.06.05 |

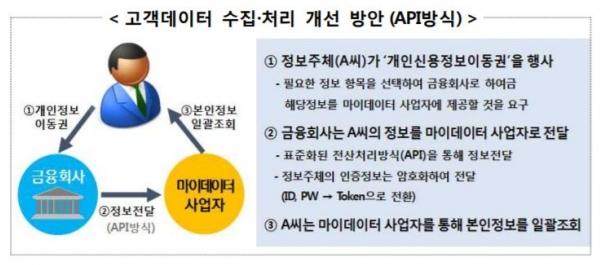

| 마이데이터(MyData) 개요, 사업선정, 보안, 미래 (0) | 2019.05.19 |

| 웹 호스팅 가비아 개인정보 유출! 사고 내용 정리 (0) | 2019.05.15 |

| carbylamine (0) | 2012.09.28 |